Tout comprendre sur le phishing

#SENSIBILISATION

À l’ère du numérique où les activités en ligne font partie intégrante de notre quotidien, il est essentiel de rester vigilant face aux menaces qui planent sur notre sécurité en ligne. Parmi les attaques les plus répandues et les plus dangereuses pour les entreprises et les particuliers figure le phishing (ou hameçonnage en français).

Dans cet article, nous allons vous expliquer tout ce qu’il faut savoir sur le phishing : son but, sous quelles formes il peut se présenter mais également des conseils pour vous aider à vous protéger contre cette menace.

Qu’est ce que le phishing ?

Le phishing consiste à usurper l’identité d’un tiers de confiance (banque, administration, commerce en ligne, entreprise bien connue…) dans le but de tromper la victime et de lui soutirer des données (identité, mot de passe, données sensibles, données bancaires…). Il peut être envoyé sous différents moyens : email, SMS, téléphone…

Les informations obtenues sont ensuite utilisées par les pirates informatiques pour mener des actions frauduleuses. L’ANSSI considère le phishing comme l’un des principaux vecteurs de la cybercriminalité, dans le milieu professionnel comme dans la vie de tous les jours.

Des attaques dans quel but ?

Le but du phishing est de persuader les utilisateurs de divulguer leurs informations personnelles ou de les inciter à effectuer des actions indésirables telles que le téléchargement de logiciels malveillants. Les attaquants peuvent ensuite exploiter ces informations pour commettre des fraudes financières, usurper des identités, accéder à des comptes en ligne sensibles ou propager davantage d’attaques ciblées.

Les différents types de phishing

Il est important de souligner que les méthodes de phishing ne se limitent pas à un seul moyen de communication. Les attaquants peuvent s’adapter à différentes plateformes et technologies pour atteindre leurs objectifs et aussi utiliser plusieurs techniques à la fois. Si les emails restent le vecteur le plus courant, les attaques de phishing peuvent également se propager autrement : via des appels téléphoniques, des messages textes, les réseaux sociaux, les applications de messagerie instantanée, les publicités en ligne et même sous format papier.

en détails Phishing les plus répandus

Phishing par email

Explication

Le phishing par email est une attaque menée à distance utilisant des tactiques de manipulation psychologique afin de pousser les destinataires à agir rapidement et sans méfiance. Pour parvenir à leur fin, les pirates utilisent différentes méthodes : usurpation, mail frauduleux contenant un lien malveillant ou une pièce jointe vérolée.

Comment le reconnaître ?

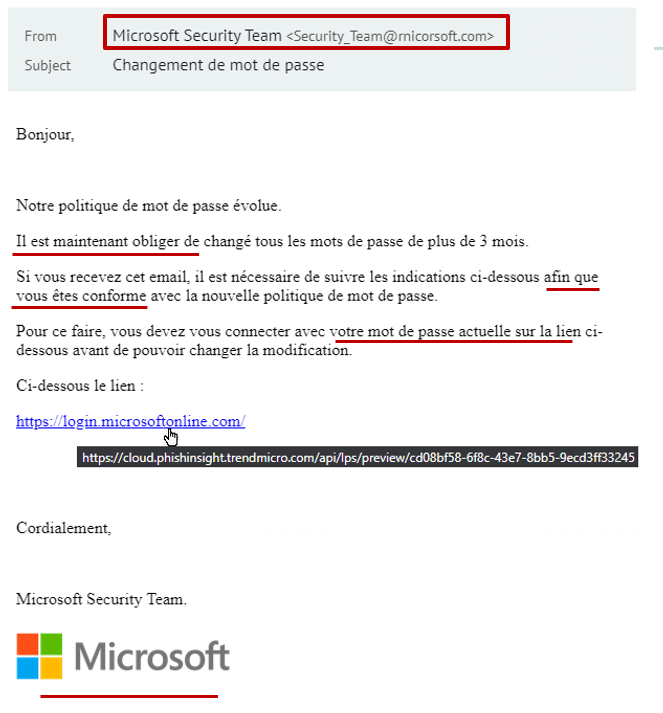

- L’email est souvent conçu avec soin pour ressembler à un mail authentique et légitime.

- Présence d’un logo, d’un en-tête, d’une signature et d’une mise en page semblable à celles des organisations usurpées (ex: Impôts, CAF, La Poste, etc.)

- Typosquatting ou noms de domaine cousins, exemple :

domaine original paul.ites@ace-si.com

domaine cousin : marc.assin@ase-si.com

- Le contenu du message est rédigé de sorte à manipuler le lecteur en utilisant des techniques de social engineering (pratique de manipulation psychologique à des fins d’escroquerie) :

- Un ton accrocheur et/ou insistant.

- Des termes qui créent un sentiment d’urgence.

- L’utilisation d’une autorisation hiérarchique.

- Des termes ou des pièces jointes qui piquent la curiosité.

- Une offre très (trop) alléchante pour être vraie. Par exemple, il peut promettre une récompense, un gain financier (« le nouvel iPhone à un prix dérisoire », « vous êtes le 10 000ème visiteur », « vous avez gagné quelque chose »).

- Présence de fautes d’orthographe à répétition, mauvaise traduction ou fautes de sémantique :

- Les pirates tentent d’automatiser leur processus en utilisant des robots pour traduire leurs messages, ce qui peut donner un rendu « artificiel » aux yeux d’un locuteur natif

Plusieurs types de phishing

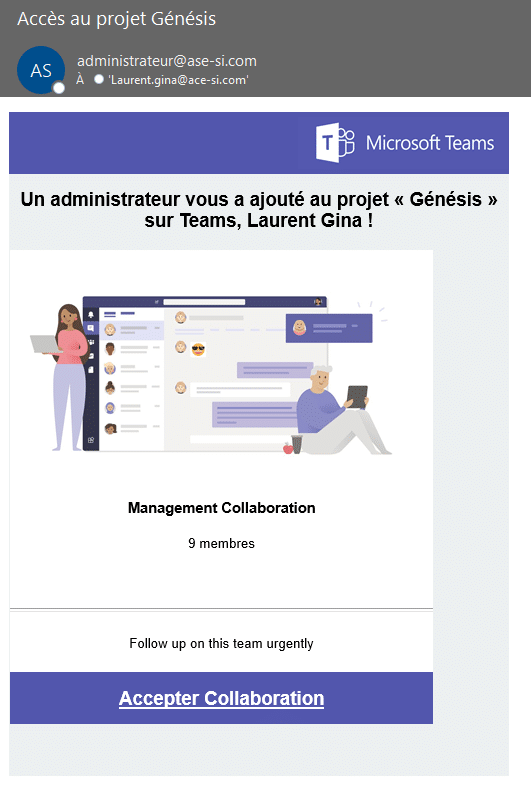

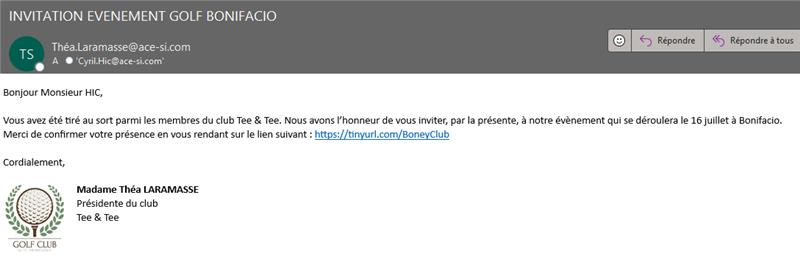

Spear Phishing

Explication : Phishing ciblé nécessitant des recherches en amont sur les victimes dans le but de reprendre des informations qui leur sont propres et ainsi obtenir leur confiance. La cible reçoit un mail prétendant connaître ses informations et baisse ainsi sa garde.

Cible : Tout le monde

Exemple

Whaling

Explication : Phishing ciblant exclusivement les personnes à responsabilité d’une entreprise tel que les directeurs généraux, les directeurs financiers, etc… Un dialogue et des recherches particulières en amont sont nécessaires afin de connaitre leurs centres d’intérêt et les moyens communications internes.

Cible : Postes à responsabilités

Exemple

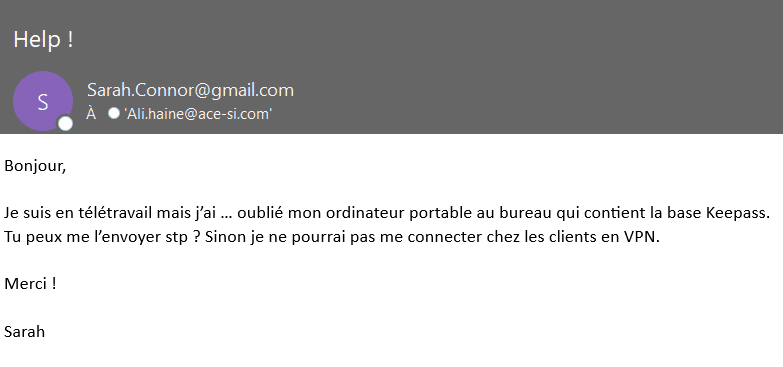

Business Email Compromise (BEC)

Explication : Phishing qui usurpe l’identité d’un utilisateur de l’entreprise afin d’obtenir des actions ou des informations de celle-ci.

Cible : Tout le monde

Exemple

Pre-texting

Explication : Phishing qui utilise uniquement des techniques de Social Engineering afin de parvenir à ses fins. Les attaquants ne vont donc pas utiliser de lien malveillant ou de pièce jointe malveillante.

Cible : Tout le monde

Exemple

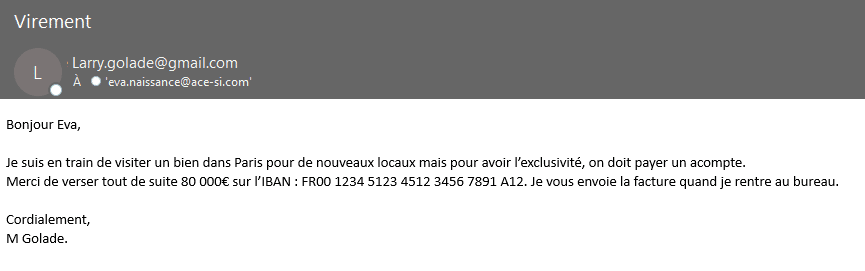

Attaque au président

Explication : Phishing reprenant le fonctionnement du Pre-texting et qui cible exclusivement des personnes à responsabilité de l’entreprise tel que le PDG, le CTO…

Cible : Postes à responsabilités

Exemple

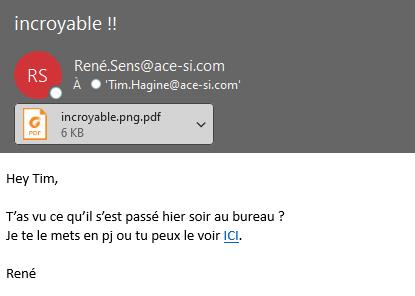

Attaque de clone phishing

Explication : Technique qui permet de cloner des emails déjà existants et connus de la victime afin que la victime ne se méfie pas de la demande.

Cible : Tout le monde

Comment se protéger ?

Pour les utilisateurs

- Vérifier l’adresse email : le nom de domaine et/ou le mail correspondent-ils à une adresse email réelle ?

- S’assurer que le domaine du destinataire est « officiel » et qu’il ne soit pas un domaine cousin créé spécialement pour tromper la vigilance de la victime.

- Vérifier les URLs présentes dans le contenu de l’email.

- Positionner le curseur de la souris sur l’URL pour faire apparaitre la réelle destination

- Contrôler le nom de domaine de l’émetteur. Il doit avoir un minimum de lien avec l’expéditeur et/ou le sujet traité.

- Sortir le message de son contexte afin d’appréhender au mieux la demande.

- Ne pas ouvrir de pièces jointes ni cliquer sur les URLS d’émetteurs inconnus et les contrôler au minimum.

- Ne pas répondre à l’email.

En cas de doute sur la légitimité du message et dans un contexte professionnel, prévenez l’équipe informatique et contactez la supposée personne émettrice ou l’organisme émetteur via un autre moyen de communication.

Pour les administrateurs

- Mettre en place les protocoles SPF, DKIM & DMARC pour éviter les usurpations de domaine. Ils se configurent principalement au niveau de l’hébergeur de domaine (excepté le DKIM qui requière une configuration au niveau du MTA/passerelle de messagerie pour la gestion des clés de chiffrement).

- Mettre en place une solution de protection de la messagerie.

- La choisir en fonction de votre architecture afin qu’elle puisse gérer les flux entrants et sortants, les flux internes et les boites aux lettres.

- Faire des campagnes de phishing régulièrement pour former vos utilisateurs.

- Certains utilisateurs peuvent être plus ou moins sensibles. Seule la récurrence permettra des résultats concluants et pérennes.

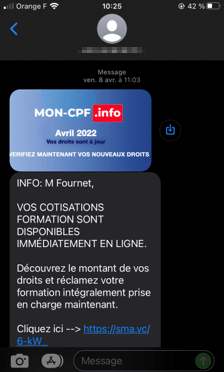

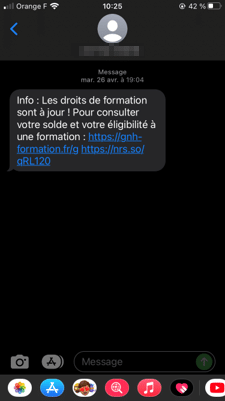

Smishing ou phishing par SMS

Explication

Le smishing est une technique d’attaque à distance qui exploite les messages SMS pour tromper les utilisateurs et obtenir des informations sensibles ou les inciter à effectuer des actions indésirables. Le terme « smishing » est dérivé de la contraction des mots « SMS » et « phishing ».

Le smishing fonctionne de manière similaire au phishing par email, mais au lieu d’utiliser des courriels frauduleux, les attaquants envoient des messages texte malveillants sur les téléphones mobiles des victimes. Ces messages semblent provenir de sources légitimes, telles que des institutions financières, des entreprises de commerce électronique ou des services gouvernementaux, et ils tentent de convaincre les destinataires de divulguer des informations confidentielles ou de prendre des mesures dangereuses.

Comment le reconnaître ?

- Le message est généralement envoyé depuis un numéro inconnu ou étranger.

- Le message cherchera à ressembler à un SMS légitime.

- Le contenu incitera à cliquer sur un lien ou à envoyer une réponse.

Comment se protéger ?

- Vérifier si le numéro de téléphone de l’expéditeur est identifié pour envoyer des messages pour le compte de l’organisme usurpé.

- Vérifier si les URLS présentes dans le contenu du SMS sont en lien avec l’expéditeur supposé.

- Ne jamais fournir d’informations personnelles ou sensibles à moins d’être sûr de l’identité du destinataire.

La façon la plus simple de se prémunir des smishing est de ne pas cliquer et de ne pas répondre au SMS. Si vous êtes incertain au sujet d’un message, contactez directement l’expéditeur présumé à l’aide des coordonnées officielles pour vérifier l’authenticité du message.

Vishing ou phishing par appel

Explication

Le vishing est une technique d’attaque similaire au phishing et au smishing mais qui utilise la voix et les appels téléphoniques pour tromper les victimes. Le terme « vishing » est une combinaison des mots « voix » et « phishing ».

Certains pirates sont passés maître dans l’art de cette pratique. On les appelle les « allôteurs/allôteuses ». Ils adoptent un comportement rassurant et suivent presque mot pour mot un script étudié pour tromper la vigilance des victimes.

Comment le reconnaître ?

- Lors d’une attaque de vishing, les fraudeurs utilisent des appels téléphoniques automatisés ou effectuent manuellement un appel afin de se faire passer pour une entité légitime.

- Les pirates essaient de convaincre leur cible de divulguer des informations confidentielles (mots de passe, numéro de sécurité sociale, numéros de carte bancaire…).

- Il s’agit très souvent d’un appel non sollicité.

- Comme pour le phishing par email, l’appelant crée un sentiment d’urgence, de peur ou d’excitation excessive.

- L’offre est très souvent (trop) alléchante.

- Dans un contexte professionnel, l’interlocuteur peut se faire passer pour le service informatique et demander à réaliser des « tests » qui permettront de récupérer un mot de passe ou d’installer un logiciel malveillant.

Comment se protéger ?

Pour les utilisateurs

- Ne fournissez aucune information sensible par téléphone.

- Contactez l’organisme présumé émetteur de l’appel depuis un moyen de communication connu (annuaire, téléphone se trouvant sur le site internet de l’organisme…).

Pour les administrateurs

- Sensibiliser vos collaborateurs et les former à ne pas communiquer d’informations sensibles/confidentielles par téléphone.

- Mettre en place une procédure pour les appels.

Phishing par le web

Explication

Il existe plusieurs méthodes de phishing sur le web, nous allons détailler ici certaines d’entre elles.

Le spamdexing, également connu sous le nom de référencement abusif, est une technique utilisée pour manipuler les moteurs de recherche et obtenir un meilleur classement dans les résultats de recherche de manière non éthique. Il s’agit essentiellement de créer du contenu de faible qualité, souvent répétitif ou généré automatiquement, dans le but d’augmenter artificiellement la visibilité d’un site web dans les résultats de recherche.

Le pharming est une technique d’attaque informatique qui vise à rediriger les utilisateurs vers de faux sites web sans leur consentement ni leur connaissance. Contrairement au phishing, qui repose sur l’envoi de faux emails ou de messages trompeurs, le pharming cible directement les serveurs DNS (Domain Name System) ou les ordinateurs des utilisateurs pour effectuer des redirections malveillantes. L’objectif principal du pharming est de tromper les utilisateurs et de les amener à visiter des sites web contrefaits ou frauduleux, qui ressemblent souvent à des sites légitimes. Les attaquants modifient les paramètres DNS ou installent des logiciels malveillants sur les ordinateurs des victimes pour rediriger leur trafic vers des sites web contrôlés par les fraudeurs.

Un pop-up phishing est une forme de phishing qui utilise des fenêtres contextuelles (pop-ups) pour tromper les utilisateurs et obtenir leurs informations sensibles. Les pop-ups sont des fenêtres qui s’affichent soudainement sur l’écran de l’utilisateur lorsqu’il visite un site web ou interagit avec du contenu en ligne. Les pop-ups phishing imitent souvent l’apparence de fenêtres contextuelles légitimes provenant de sites web, de services en ligne ou de messages système. Ils peuvent contenir des messages alarmants ou incitatifs, tels que des avertissements de sécurité, des offres spéciales, des demandes de mises à jour de logiciels ou des notifications de prix. L’objectif est de pousser les utilisateurs à divulguer des informations confidentielles ou à effectuer des actions non souhaitées.

Le waterholing est une technique d’attaque informatique qui cible les utilisateurs en infectant les sites web qu’ils fréquentent régulièrement. Cette méthode tire son nom de l’analogie où un prédateur attend à un point d’eau fréquenté qu’une proie apparaisse. L’attaque de waterholing consiste à compromettre un site web légitime et fréquenté par les utilisateurs ciblés. Les attaquants exploitent les vulnérabilités du site pour y injecter du code malveillant, généralement un malware. Lorsque les utilisateurs visitent le site compromis, leur appareil s’infecte sans qu’ils en aient conscience.

Le baiting se présente généralement sous la forme d’une offre alléchante ou d’une incitation irrésistible, utilisée pour piéger les utilisateurs et les inciter à agir de manière imprudente. Les attaquants peuvent utiliser différentes stratégies pour attirer les utilisateurs.

Comment le reconnaître ?

- Vérifier que les URLs sont légitimes, en lien avec le contenu de la page et que le site web ne soit pas suspicieux.

- Les certificats web doivent correspondre au nom du domaine de l’URL et être valides.

- Les sites web présentant des réductions fortes ou des offres trop belles pour être vraies sont plus susceptibles d’être des arnaques.

- Les demandes d’informations sensibles non sollicitées via des formulaires ou des pop-up sont potentiellement des tentatives de phishing.

Comment se protéger ?

- Maintenir à jour sa protection contre les logiciels malveillants.

- Mettre à jour ses logiciels sur les dernières versions disponibles.

- Ne pas cliquer sur des fenêtres de pop-up.

- Éviter les sites douteux (site présentant des offres trop belles ou les téléchargements des sites non-éditeurs)

- Se renseigner sur le fonctionnement des techniques d’ingénierie sociale.

Evil Twin Phishing ou phishing par le Wi-Fi

Explication

Le « evil twin phishing » est une forme de phishing qui exploite les réseaux sans fil (Wi-Fi) pour tromper les utilisateurs toujours dans le but de leur soutirer des informations sensibles. Son nom provient de la traduction « Jumeau Maléfique » dont l’analogie est facilement compréhensible. Cette forme de phishing consiste en effet à faire passer un point d’accès Wi-Fi illégitime pour un point d’accès tout à fait légitime.

Exemple :

Vous prenez souvent les transports en commun, notamment le train. Il vous arrive de vous connecter au réseau Wi-Fi public portant le nom « SNCF_public » ou encore « McDonalds_FreeWiFi ». Un jour, un pirate diffuse un accès Wi-Fi portant le nom d’un des ces 2 accès dont vous êtes habitué mais en émettant avec un signal plus fort. Si vous ne prêtez pas attention aux messages qui indiquent que vous êtes sur une connexion non sécurisée, vous vous connecterez malgré vous sur le SSID malveillant. Pensant que vous êtes sur un accès réseau digne de confiance, vous vous connectez à votre messagerie, votre compte en banque ou encore votre compte Amazon. Les identifiants qui transitent en clair sont automatiquement envoyés au pirate qui peut les utiliser à sa guise.

Comment le reconnaître ?

- Vérifier le nom des SSIDs des Wi-Fi sur lesquels vous vous connectez.

- Un message indiquant que le hotspot n’est pas sécurisé apparait.

Comment s’en protéger ?

Pour les utilisateurs

- Ne pas se connecter sur des réseaux Wi-Fi inconnus.

- Désactivez le Wi-Fi sur votre smartphone lors de vos déplacements.

- Ne pas se connecter à un Wi-Fi connu se trouvant dans une localisation différente ou inhabituelle.

- Ne pas se connecter sur ses espaces privés depuis une connexion non sécurisée.

- Naviguer uniquement sur des sites en https.

Pour les administrateurs

- Sensibiliser les collaborateurs.

- Mettre en place un VPN pour chiffrer le trafic réseau.

- Mettre en place l’authentification multi facteurs (MFA – 2FA a minima).

- Mettre en place une passerelle web.

QR Code Phishing

Explication

Le QR code phishing est une forme d’attaque qui exploite les QR codes pour tromper les utilisateurs et les rediriger vers des sites internet frauduleux ou malveillants. Les QR codes (quick response code) sont des codes-barres en deux dimensions qui peuvent être scannés à l’aide d’un smartphone ou d’une application QR code.

Comment les reconnaître ?

- Il est très difficile de reconnaître un QR Code phishing du fait qu’il ne contient généralement que très peu d’informations.

- Les pirates profitent de nos habitudes à flasher aisément des QR Code dans notre vie quotidienne pour en dissimuler des malveillants sans éveiller nos soupçons.

- Ces QR Code malveillants peuvent apparaitre sur des supports papiers tels qu’un faux avis de passage d’un livreur, une fausse contravention posée sur le pare-brise, un autocollant apposé dans un lieu public, une lettre papier…

- Ces QR Code peuvent également apparaitre dans des emails.

Comment s’en protéger ?

Pour les utilisateurs

- Toujours se méfier des QR Codes affichés dans des lieux publics.

- Vérifier qu’il n’est pas collé au-dessus d’un autre, regardez son contexte.

- Lire attentivement le texte qui accompagne le QR Code : vous est-il adressé personnellement ?

- Si vous avez scanné un QR Code, vérifier l’URL qui s’affiche instantanément avant de cliquer sur le lien.

Pour les administrateurs

- Sensibiliser les collaborateurs.

- Mettre en place sur les téléphones un scanner de QR Code intégrant une analyse en temps réel.

- Mettre en place une solution de proxy web sur les mobiles.

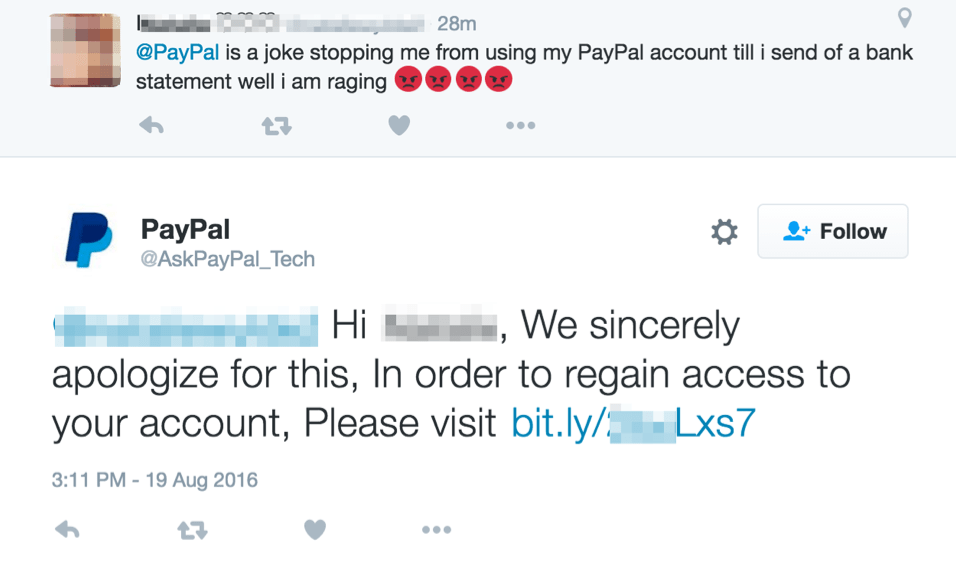

Angler Phishing ou phishing par les réseaux sociaux

Explication

Les angler phishing (ou « angler attacks ») sont une forme évoluée de phishing qui exploite les réseaux sociaux, en particulier les plateformes de médias sociaux, pour tromper les utilisateurs et les inciter à divulguer des informations sensibles ou à exécuter des actions non sécurisées. L’expression « angler » fait référence à la pratique de la pêche à l’achigan où le pêcheur jette sa ligne (l’arnaque) et attend que le poisson morde à l’hameçon.

Comment les reconnaître ?

- L’Angler Phishing utilise les mêmes codes que le phishing par email.

- Les pirates créent une page ou un profil ressemblant à une vraie page d’organisation ou à un profil légitime.

- Si vous êtes redirigé vers un groupe ou un profil, ces derniers ne sont généralement pas certifiés et ne contiennent que très peu d’informations.

Comment s’en protéger ?

Pour les utilisateurs

- N’acceptez que les demandes de mise en relation des personnes que vous connaissez.

- Ne cliquez pas sur les liens que l’on pourrait vous envoyer en message privé.

- Ne communiquez aucune information sensible dans les groupes auxquels vous êtes abonnés sur les réseaux sociaux.

- En cas de page ou profil suspicieux, contactez l’entreprise par téléphone pour vérifier l’exactitude des informations.

Pour les administrateurs

- Sensibiliser les collaborateurs.

Une menace de plus en plus subtile

Le phishing demeure une menace persistante et complexe dans le monde numérique que nous connaissons aujourd’hui, avec des variantes qui ne cessent d’évoluer pour tromper les utilisateurs et accéder à leurs informations sensibles. Dans un avenir très proche, nous serons ainsi confrontés à de nouveaux défis, notamment avec l’introduction croissante de l’intelligence artificielle (IA). Alors qu’elle peut être un atout précieux pour détecter et prévenir les cybermenaces, l’IA peut (et sera !) également être utilisée à des fins malveillantes par les cybercriminels pour perfectionner leurs attaques et rendre leur détection encore plus difficile pour les utilisateurs et les systèmes de sécurité traditionnels.

“Les efforts de sensibilisation et de formation des utilisateurs restent essentiels pour renforcer la résistance face à ces attaques.”

Pour contrer cette menace émergente, veille et vigilance restent de mise ! Les efforts de sensibilisation et de formation des utilisateurs sont également essentiels pour renforcer la résistance face à ces attaques. De plus, l’adoption de solutions de sécurité basées sur l’IA devrait être encouragée par tous les métiers informatique pour contrer les techniques sophistiquées utilisées par les cybercriminels.

En définitive, bien que le phishing puisse devenir de plus en plus subtil, une approche proactive combinant éducation, sensibilisation et utilisation intelligente des technologies de sécurité est essentielle pour protéger nos informations personnelles, nos données sensibles et nos systèmes contre cette menace croissante dans l’écosystème numérique en constante évolution.

Article rédigé par Rémy Imbert – Ingénieur Cybersécurité